- KONNI bilgisayar korsanları, kötü amaçlı yazılım dağıtmak ve kurbanlardan hesap bilgilerini toplamak için KakaoTalk’u kullanıyor

- Saldırganlar Android cihazlarını uzaktan silmek ve tespit edilmekten kaçınmak için Google Find Hub’dan yararlanıyor

- Güvenliği ihlal edilen bilgisayarlar, mobil cihazlar sürekli olarak fabrika ayarlarına sıfırlanırken kişilere kötü amaçlı yazılım yayar

Hükümetle bağlantısı olan Kuzey Koreli tehdit aktörlerinin hedefi sıfırladığı görüldü Android izlerini kapatmak için cihazları fabrika ayarlarına döndürün.

Genians’tan araştırmacılar, KONNI (adını kullandığı uzaktan erişim aracından alıyor) adlı bir grup tarafından gerçekleştirilen ve öncelikli olarak Güney Kore’deki bireyleri hedef alan bu saldırıları vahşi doğada gördüklerini söyledi.

Araştırmacılar, KONNI’nin hem Kimsuky hem de Kuzey Kore devlet destekli aktörler olan APT37 ile “örtüşen hedeflere ve altyapıya” sahip olduğunu söylüyor.

Cihazı silme

Saldırı, KONNI’nin temsilcilerinin Ulusal Vergi Servisi veya polis gibi güvenilir kuruluşların kimliğine büründüğü, ülkenin en popüler anlık sohbet mesajlaşma platformlarından biri olan KakaoTalk messenger’da başlıyor.

Görüşme sırasında dijital olarak imzalanmış bir belge gönderirler. MSI Kurban onu çalıştırırsa sonuçta farklı dosyaları indiren bir komut dosyası başlatacak dosya (veya onunla birlikte bir ZIP arşivi) kötü amaçlı yazılım RemcosRAT, QuasarRAT ve RftRAT dahil olmak üzere modüller.

Bu RAT’lar, ele geçirilen cihazdan her türlü bilgiyi toplar. Google ve daha sonra kurbanın Google hesabına giriş yapmak için kullanılan Naver hesabı kimlik bilgileri.

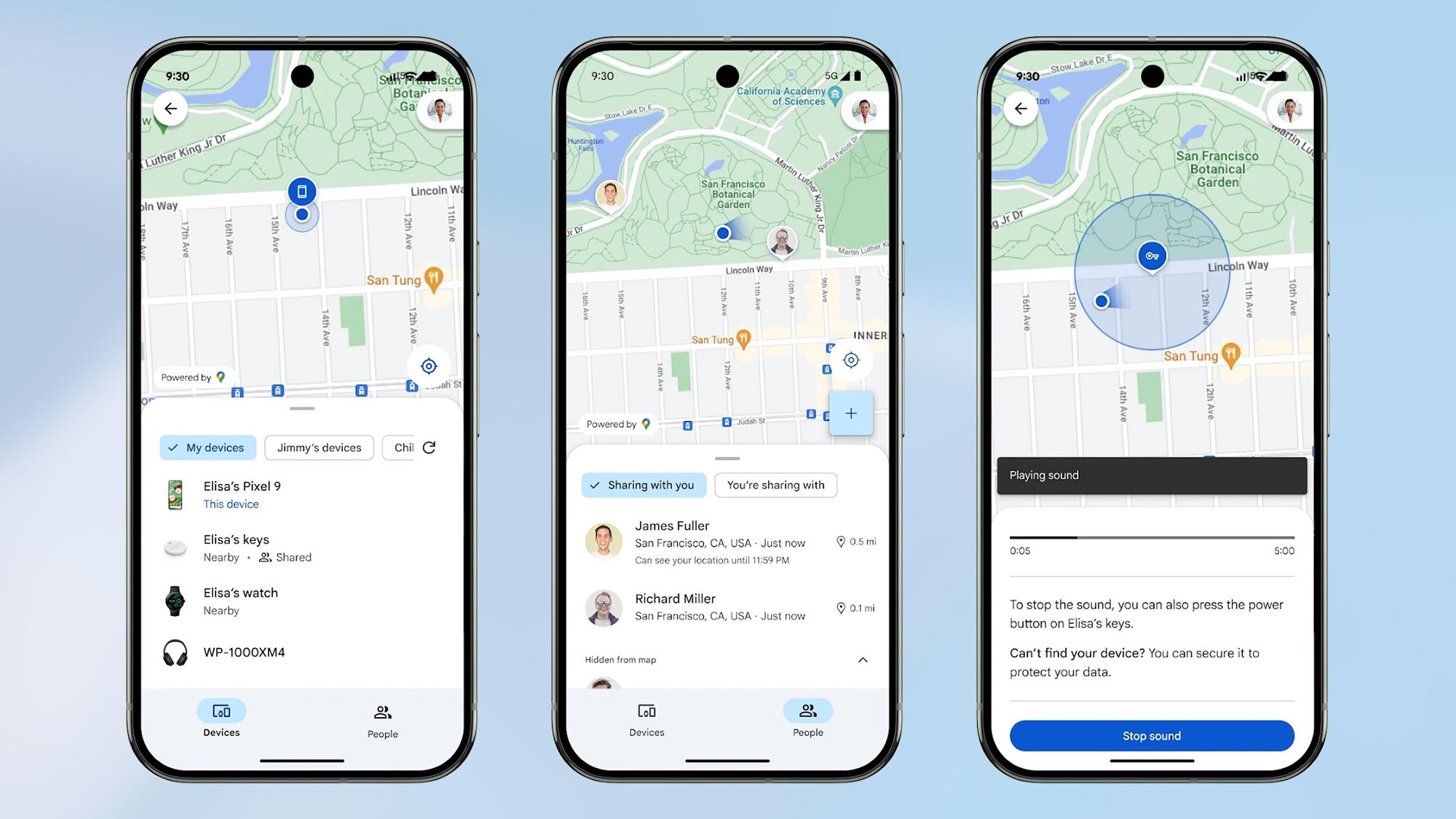

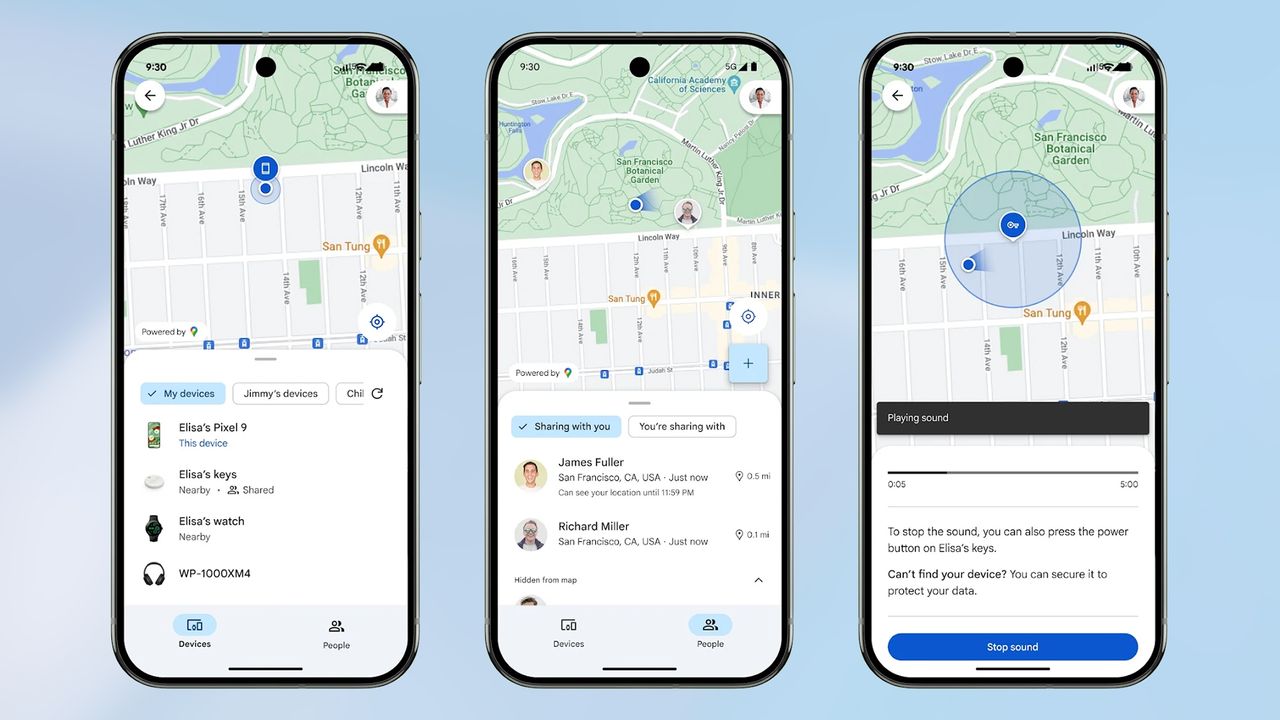

Buradan, kullanıcıların cihazlarını uzaktan bulmasına, kilitlemesine veya silmesine olanak tanıyan yerleşik bir araç olan Google Find Hub’a erişiyorlar ve bunu yalnızca diğer tüm kayıtlı Android cihazlarını görüntülemek için değil, aynı zamanda kurbanın konumunu izlemek için de kullanıyorlar.

Kurbanı dışarıda gördüklerinde ve bir saldırıyı hızlı bir şekilde ele alamadıklarında, tüm cihazlara uzaktan faktör sıfırlama komutları göndererek verileri siliyor, uyarıları devre dışı bırakıyor ve kurbanın KakaoTalk bilgisayar oturumlarıyla olan bağlantısını kesiyorlar. Silme üç kez yapılır.

Mobil cihaz silinmiş ancak KakaoTalk PC oturumu hala aktifken, bilgisayar korsanları ele geçirilen bilgisayarı kullanarak kurbanın kişilerine kötü amaçlı dosyalar gönderiyor ve enfeksiyonları daha da yayıyor.

Saldırının ardındaki sebep şu an için bilinmiyor ancak devlet destekli tehdit aktörleri genellikle siber casusluk ve karmaşayla meşgul.

Aracılığıyla BleepingBilgisayar

Her bütçeye uygun en iyi antivirüs

TechRadar’ı Google Haberler’de takip edin Ve bizi tercih edilen kaynak olarak ekleyin Akışlarınızda uzman haberlerimizi, incelemelerimizi ve görüşlerimizi almak için. Takip Et butonuna tıklamayı unutmayın!

Ve tabii ki siz de yapabilirsiniz TechRadar’ı TikTok’ta takip edin haberler, incelemeler ve video biçimindeki kutu açma işlemleri için bizden düzenli olarak güncellemeler alın WhatsApp fazla.