- Bilgisayar korsanları, Business Suite kullanıcılarına kimlik avı yapmak için gerçek facebookmail.com alan adını kullanarak Facebook uyarılarını taklit ediyor

- 40.000’den fazla e-posta gönderildi; bir firma 4.000’den fazla (çoğunlukla şablonlu, geniş ağlı) kampanya aldı

- Savunma, MFA’yı, şifre yöneticilerini, personel eğitimini ve dikkatli hesap takibini gerektirir

Uzmanlar, siber suçluların Facebook Business Suite kullanıcılarını son derece ikna edici kimlik avı e-postalarıyla hedef alarak, onları oturum açma kimlik bilgilerini ve diğer değerli bilgileri vermeleri için kandırdıkları konusunda uyardı.

Check Point Research (CPR) uzmanları, sosyal ağın iş platformunun uygun kimlik korumalarından yoksun olduğunu ve bu durumun bilgisayar korsanlarının Facebook’un kendisini taklit etmesine ve kullanıcıların platforma olan güvenini kötüye kullanmasına olanak tanıdığını söylüyor. kurmak.

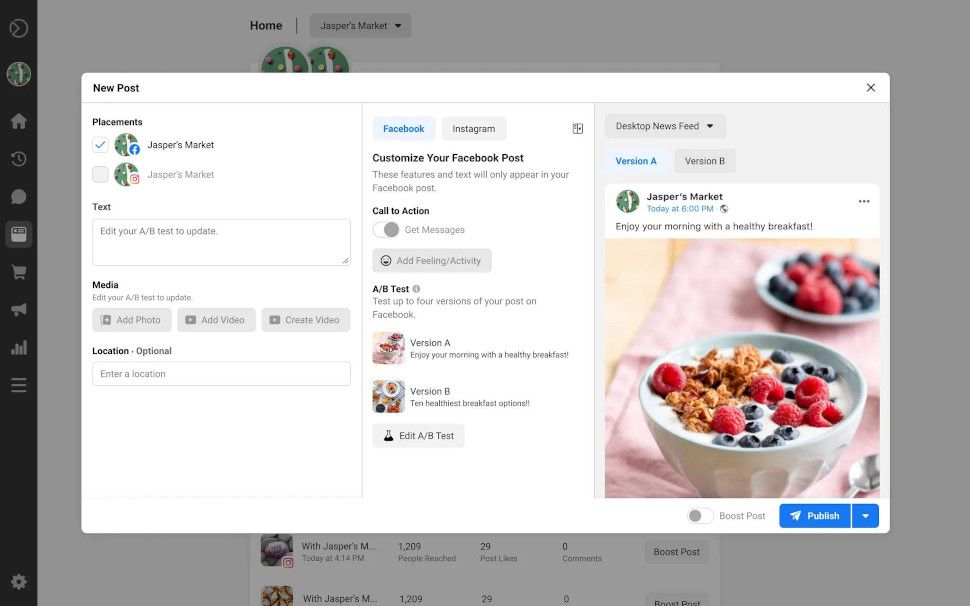

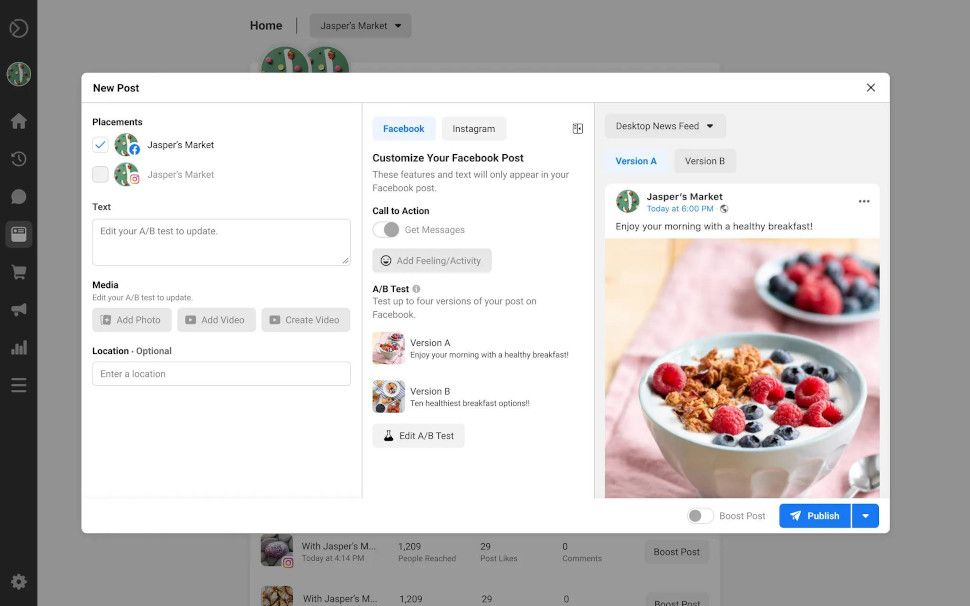

Facebook Business Suite, işletmelerin Facebook, Instagram ve Messenger hesaplarını tek bir yerden yönetmelerine olanak tanıyan merkezi bir platformdur. Çoğunlukla küçük ve orta ölçekli işletmeler (KOBİ), sosyal medya yöneticileri ve pazarlamacılar.

Ne yapılabilir?

Ancak, kötü niyetli bir aktör yeni bir Facebook İşletme sayfası oluşturduğunda, resmi Facebook markasını taklit eden bir ad ayarlayıp bir logo yükleyebilir ve resmi Facebook uyarıları olarak görünen kimlik avı e-postaları gönderebilir.

Araştırmacılar, “Bu mesajların meşru facebookmail.com alan adından gönderilmesi çok önemli,” diye açıkladı, “çoğu kullanıcı garip görünen gönderen adreslerine güvenmemek üzere eğitilmiştir, ancak bu durumda e-postalar bildikleri ve güvendikleri bir alan adından geliyor. Sonuç olarak, kimlik avı mesajları çok daha ikna edici oluyor.”

Saldırganların gönderdiği bildirimler genellikle KOBİ’lerin ve orta ölçekli işletmelerin ilgisini çekebilecek konular (hesap doğrulamaları, Meta iş ortağı programları veya ücretsiz reklam kredi programları) etrafında dönüyor.

Saldırganlar şu ana kadar Check Point’in müşteri tabanına (yaklaşık 5.000 kuruluş) 40.000’den fazla kimlik avı e-postası gönderdi; bu da operasyonun gerçek boyutunun muhtemelen çok daha büyük olduğu anlamına geliyor.

CPR müşterilerinin çoğu 300’den az e-posta aldı, ancak bir şirket 4.000’den fazla mesajla doldu. Mesajların çoğu şablonlu, yani amaç belirli organizasyonları tehlikeye atmak değil, geniş bir ağ oluşturup kimin yakalandığını görmekti.

Kurbanlar öncelikle ABD, Avrupa, Kanada ve Avustralya’da bulunuyor.

Bu karmaşık kimlik avı saldırılarına karşı savunma yapmak için yapılabilecek birçok şey vardır.

Kullanıcılar öncelikle merkezi bir ağ kullanmalıdır. şifre yöneticisi ve tüm hesaplarda çok faktörlü kimlik doğrulamayı (MFA) etkinleştirin. Ardından, gönderenin gerçekliğini dikkatli bir şekilde doğrulamalı ve çalışanlarını ve sosyal medya yöneticilerini platformdaki sosyal mühendislik riskleri konusunda eğitmelidirler.

Son olarak, hesaplarını şüpheli faaliyetlere karşı izlemeli ve tüm kimlik avı girişimlerini Facebook’a bildirmelidirler.

Her bütçeye uygun en iyi antivirüs

TechRadar’ı Google Haberler’de takip edin Ve bizi tercih edilen kaynak olarak ekleyin Akışlarınızda uzman haberlerimizi, incelemelerimizi ve görüşlerimizi almak için. Takip Et butonuna tıklamayı unutmayın!

Ve tabii ki siz de yapabilirsiniz TechRadar’ı TikTok’ta takip edin haberler, incelemeler ve video biçimindeki kutu açma işlemleri için bizden düzenli olarak güncellemeler alın WhatsApp fazla.